1. 문자열 버퍼를 직접 수정

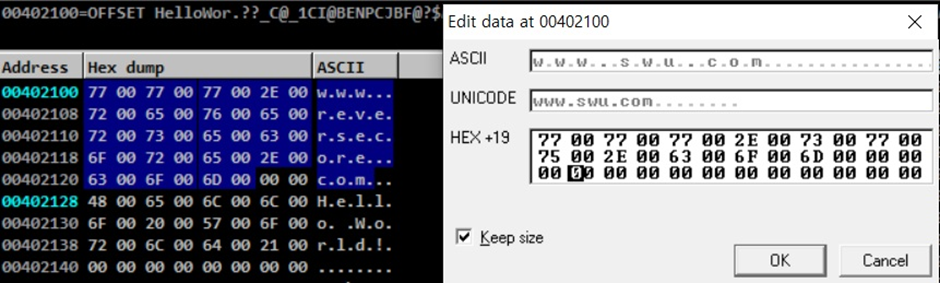

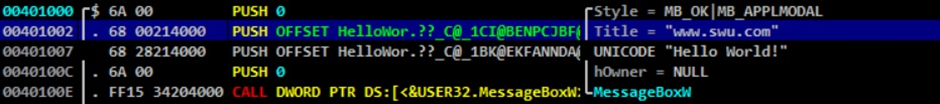

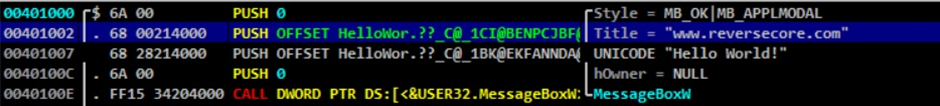

1) “www.reversecore.com” 문자열이 저장되어 있는 것을 확인

2) 해당 라인을 클릭해 문자열이 들어가 있는 주소를 확인

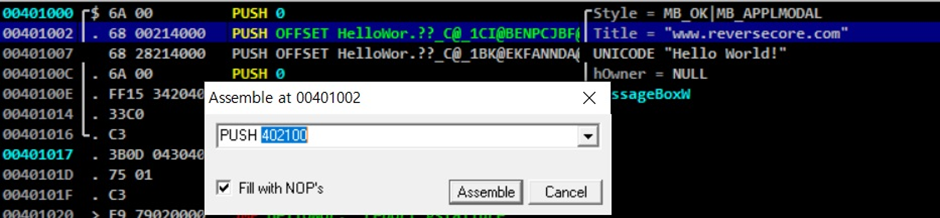

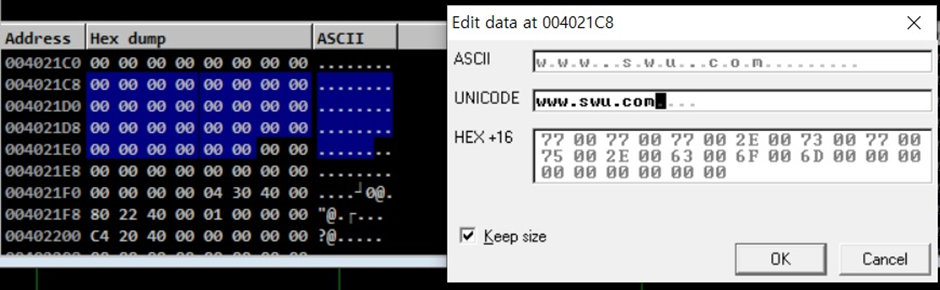

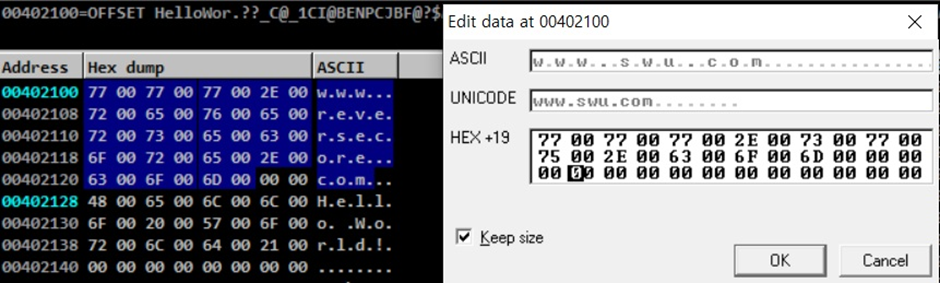

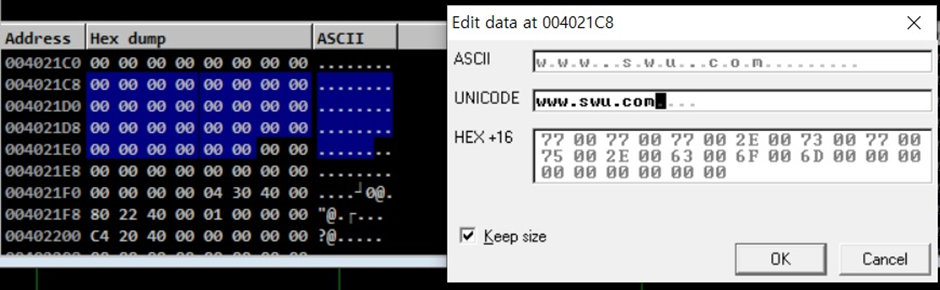

3) Dump window에서 Ctrl+G로 “402100”으로 이동하고 “www.reversecore.com”문자열을 선택해 Ctrl+E를 통해 에디터 창을 열 수 있음

4) “www.reversecore.com"을 유니코드 창에서 “www.swu.com”으로 편집하고 남는 문자열은 HEX+19 창에서 00으로 채워 지워줌

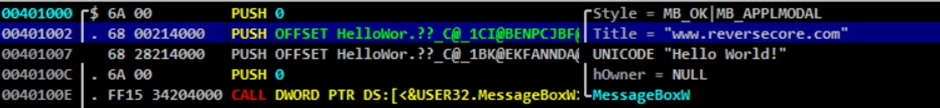

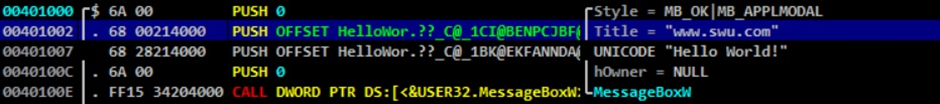

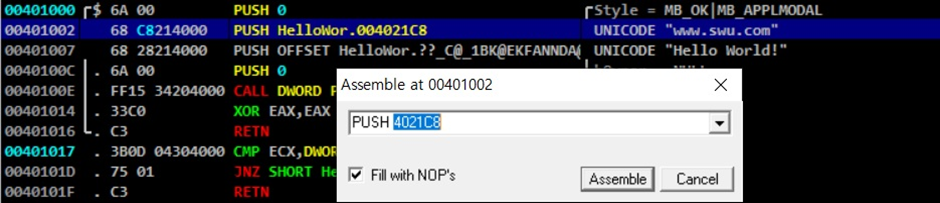

5) Code window에서 “www.reversecore.com”가 “www.swu.com”으로 변경된 것을 확인 가능함

6) Dump window에서 Copy to excutable file > Save file을 누르면 변경된 exe 파일 저장 가능함

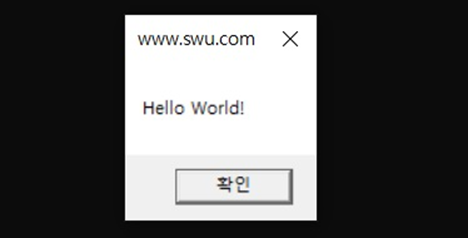

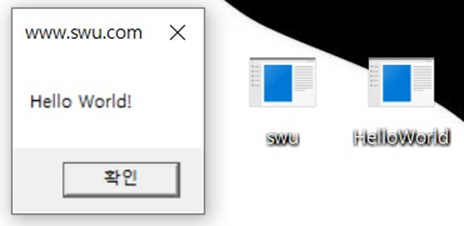

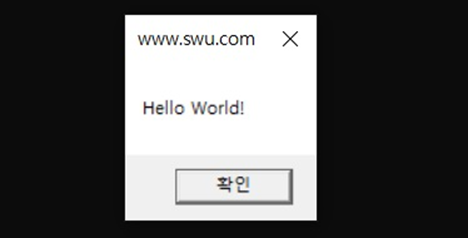

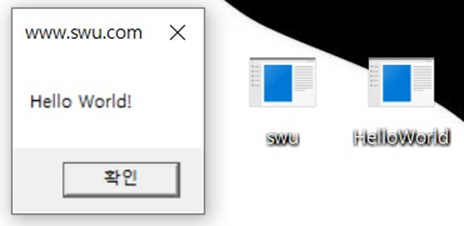

저장된 파일을 실행하면 “www.swu.com”으로 변경된 exe 파일인 것을 확인할 수 있음

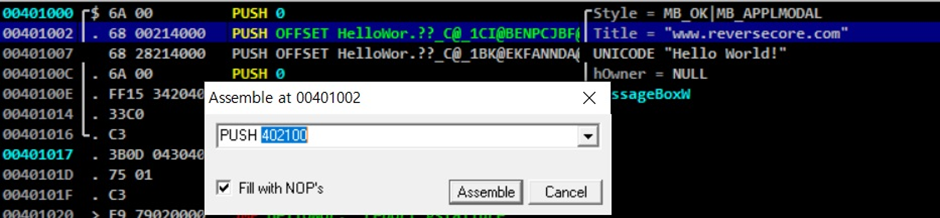

2. 다른 메모리 영역에 문자열 생성해 전달

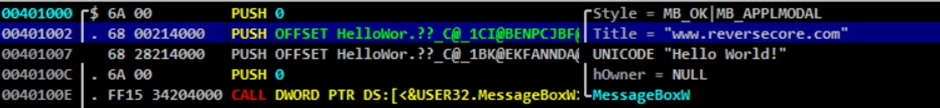

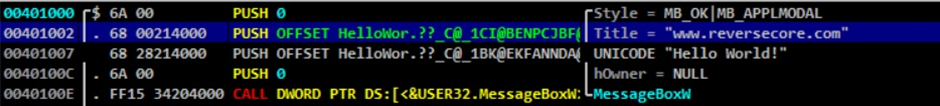

1) “www.reversecore.com” 문자열이 저장되어 있는 것을 확인

2) 해당 라인을 클릭해 문자열이 들어가 있는 주소를 확인

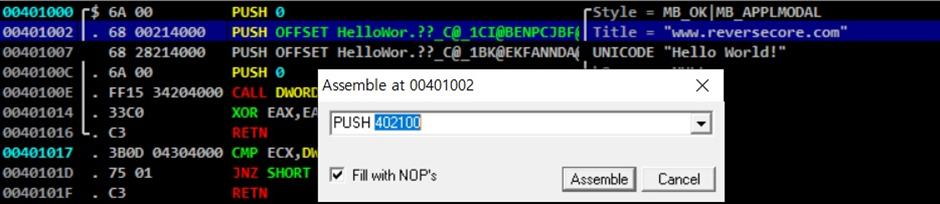

3) Dump window에서 Ctrl+G로 “402100”으로 이동하고 인근의 NULL padding된 영역을 선택하여 Ctal+E를 통해 “www.swu.com”문자열을 저장함

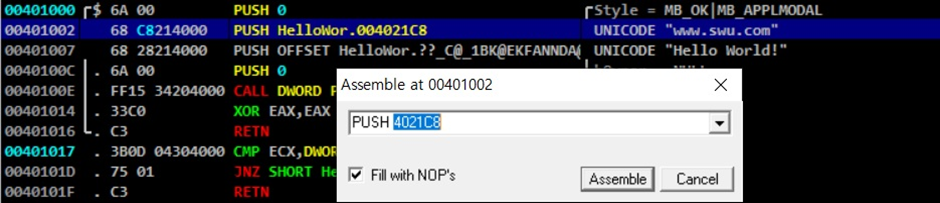

4) Code window에서 타이틀 값이 저장된 주소를 “www.swu.com”문자열을 저장한 주소로 변경하면 “www.reversecore.com”가 “www.swu.com”으로 변경된 것을 확인할 수 있음

5) Run을 통해 “www.reversecore.com”가 “www.swu.com”으로 변경된 것을 확인함

1. 문자열 버퍼를 직접 수정

1) “www.reversecore.com” 문자열이 저장되어 있는 것을 확인

2) 해당 라인을 클릭해 문자열이 들어가 있는 주소를 확인

3) Dump window에서 Ctrl+G로 “402100”으로 이동하고 “www.reversecore.com”문자열을 선택해 Ctrl+E를 통해 에디터 창을 열 수 있음

4) “www.reversecore.com"을 유니코드 창에서 “www.swu.com”으로 편집하고 남는 문자열은 HEX+19 창에서 00으로 채워 지워줌

5) Code window에서 “www.reversecore.com”가 “www.swu.com”으로 변경된 것을 확인 가능함

6) Dump window에서 Copy to excutable file > Save file을 누르면 변경된 exe 파일 저장 가능함

저장된 파일을 실행하면 “www.swu.com”으로 변경된 exe 파일인 것을 확인할 수 있음

2. 다른 메모리 영역에 문자열 생성해 전달

1) “www.reversecore.com” 문자열이 저장되어 있는 것을 확인

2) 해당 라인을 클릭해 문자열이 들어가 있는 주소를 확인

3) Dump window에서 Ctrl+G로 “402100”으로 이동하고 인근의 NULL padding된 영역을 선택하여 Ctal+E를 통해 “www.swu.com”문자열을 저장함

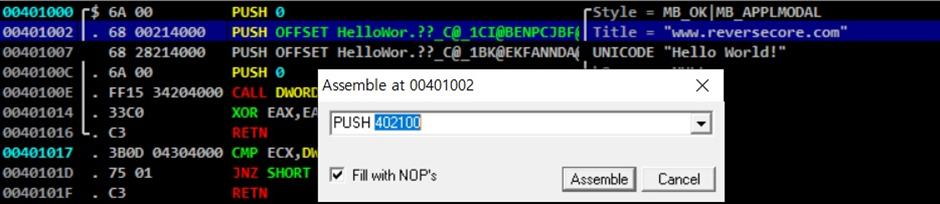

4) Code window에서 타이틀 값이 저장된 주소를 “www.swu.com”문자열을 저장한 주소로 변경하면 “www.reversecore.com”가 “www.swu.com”으로 변경된 것을 확인할 수 있음

5) Run을 통해 “www.reversecore.com”가 “www.swu.com”으로 변경된 것을 확인함